主页 > 华为怎么安装imtoken > 勒索病毒爆发48小时后:安全人员的孤注一掷

勒索病毒爆发48小时后:安全人员的孤注一掷

“黑色星期一”并没有发生,WannaCry 似乎得到了控制。 但与病毒的战争才刚刚开始。

作者| 王福蛟

刚刚过去的周末,对互联网安全从业者来说是一场大考。

安全从业者似乎在与病毒始作俑者玩“猫捉老鼠”的游戏。 勒索病毒洗劫城市和土地,袭击一个又一个国家,感染医院、学校、警察局,甚至边境检查站; 安全人员像救火一样研究病毒样本,提醒用户尽快修补漏洞,努力阻止传播趋势,减少用户损失。

就在事态刚刚好转之际,网络上又出现了勒索病毒2.0版本的消息,网友“又提心吊胆”了。 在这场针对勒索病毒的攻防战中,不少安全人员彻夜未眠。 病毒早已到了“载入史册”的地步,它们的故事也值得被记录下来。

▋D1:病毒来了

自5月12日周五晚发现勒索病毒以来,360安全监控响应中心负责人赵金龙几乎没有合过眼。

周五晚上,赵金龙在论坛上看到,部分学校学生的电脑感染了某种蠕虫病毒,通过Windows系统的445端口感染用户数据,并勒索比特币。 赵金龙这才放下睡意,起身开始搜集资料。 职业直觉告诉他,这个病毒来头不小。

凌晨1点30分,同事打来电话,说客户出事了。 对方是一家超大型企业客户,同事的电话证实了赵金龙的判断。 这是大事,必须马上解决。

当时市场上还没有任何报道,做出判断的原因有二:一是在安全行业,蠕虫和勒索是最大的两个混蛋。 蠕虫具有自我复制和高度传染性。 尽管一些老蠕虫是无害的,但它们仍然很活跃。 一旦被发现,它们就像牛皮癣一样难以根除。 绑架”,破坏用户数据,设置闹钟倒计时,简单粗暴。

现在,这两个最大的混蛋聚在一起,这是一场彻底的骚乱。

经过判断,客户的问题是重中之重。 因为赵金龙的团队在后端u盘里的比特币怎么拿出来,一些同事凌晨1点30分就赶到了“现场”,他们必须尽快出现在客户办公室。

去现场的路上,赵金龙作为负责人,顺便叫醒了几位主要同事。 安保组的同事有个习惯,睡觉不关机、不静音,24小时随时待命。

周六凌晨3点左右,在客户现场,赵金龙的团队拿到了病毒样本。 另一边,360企业安全事业群总裁吴云坤设立临时指挥中心。 有的人赶到办公室,有的人在线办公,提供远程协助。

与时间赛跑。 凌晨4点,360已经给了用户资料和简单的措施建议。 例如,如此大的样本量如何抑制其传播? 怎么保证主机不被它控制呢? 中毒的怎么清理? 如何恢复核心业务?

结合用户提出的具体问题,整个团队在凌晨5:00左右拿出了切实可行的实施方案。 同时,引入了临时免疫工具。 8:00左右,官网信息发布。

据360企业安全事业群总裁吴云坤介绍:“截至15日上午9点,360已更新8个版本发送给政企客户的预警通知,提供7个修复指南,6个修复工具。近一个动员千人上门支持服务 上万人次,电话支持服务2万余次,制作U盘、光盘5000多张分发给客户,教客户修电脑、配置网络。”

一些大企业也第一时间关注到病毒,避免在周一上班时出现大规模感染。 之前大家都担心周一上班会迎来电脑开机高峰期。 如果不采取预警和安全措施,后果不堪设想。

好在各地的合作也高效活跃。 某银行上周六早6点30分成立响应组,发放免疫工具,早8点30分部署全民防护策略,从网络、服务器、终端到5月15日10点30分,有全行无感染病例; 南宁市网信办会同发改委信息中心、南宁市公安局网络安全支队13日下午召开紧急会议。 发放光盘600张u盘里的比特币怎么拿出来,发改委、网信办、网安支队联合发放全市机关企事业单位。 南宁的病毒感染率极低。

对付电脑病毒,前24小时是战争最关键的时候。

“同行之间的竞争也是存在的,每个人都比谁跑得快,谁就会脱颖而出。所以你会看到很多公司都在输出各种版本的报告和防病毒方法。” 互联网安全初创企业百猫汇员工吴明告诉界面新闻记者。

吴明认为,做一家安全公司,必须对自己负责,对用户负责。 报告必须经过本人核实后方可发布。 所以在发现勒索病毒后,吴明和他的团队做的第一件事就是搭建测试环境,搭建攻击环境,反复做样本测试。

” 团队先是在网上交流信息,通过一些圈内朋友了解到样本资源,双方相互交流。周六开始样本测试,后面跑样本的时候发现很多细节和网上描述的不一样。” 吴明说道。

每个示例文件都有一个特定的“哈希”,这意味着特定的安全术语字符串,有点像唯一标识符。 根据不同文件的哈希值,吴明在不同的平台上进行了测试。

毫无疑问,这样的反复验证和测试会影响报告的发布时间。 “准确度会影响时间,我们要验证和别人的不同,找出不同之处。”

在最后的报告中,吴明等人整理出了勒索病毒的重要时间线——从不同的时间跨度,到各种里程碑事件,那些圈内圈外都知道的事情,都一一数了出来。 它还回应了用户对微软的抱怨——微软早在今年3月就推送了一轮补丁。

▋D2:2.0版本是一个伪命题

周六快结束的时候,当所有人都觉得可以喘口气的时候,病毒2.0版本来了。

周六晚上,白猫会的吴明第一次看到了2.0版本的病毒。 1.0版本的病毒特征最为明显。 它有一个“隐藏开关”。 运行分析样本后,吴明发现可以通过域名解析来避免感染。 但是,周日凌晨发现的病毒的域名解析没有任何作用。

来势汹汹的2.0版本基本没有域名,可以直接感染。 阻止它的唯一方法是安装补丁。

腾讯电脑管家反病毒安全专家徐超认为,人们对2.0版病毒存在误解,外界夸大了成本。 开头提到的“秘密开关”问题也不准确。

腾讯团队确实找到了被篡改过的样本,但根本没有所谓的2.0。 这更像是外国安全人员的口误。 他在推特上发了所谓的2.0病毒,有人出面辟谣。

根据徐超团队监控的内容来看,原版的switch确实是无效的,但并没有外界说的那么邪恶,只是换了switch而已。

杭州电子科技大学学生詹姆斯向界面新闻记者提出了一个有趣的观点。 据他观察,病毒一开始提供的域名切换会尝试连接一个不存在的网站。 病毒开发者生怕病毒彻底失控 故意留下的BUG,连接起来就不是加密文件。

后来注册了网站,后来病毒2.0版本就没有这个机制了,无论如何都会进行加密。

最奇怪的是,这种变种病毒是通过修改病毒的可执行文件直接修改的,而不是改代码重新编译。 所以詹姆斯猜测的是,2.0版本的人可能不是原作者。 很有可能有人趁着1.0版本的势头,想占便宜。

詹姆斯是一名大学生。 他没有参加过任何商业团队。 这个猜测是基于个人的研究兴趣。 一开始,是隔壁学校一个做毕业设计的高年级学生找到了他。 文件不见了。 James的第一反应是很正常,只是勒索病毒而已。 在网络工程师眼里,看的太多了。

不久前,詹姆斯刚刚破解了一个勒索软件。 上次比较容易破解是因为本地有解密密钥,直接写程序就可以解密。 这次它通过Tor上传解密密钥,并没有保存在本地,从而失去了通用解决方案。 不过詹姆斯没想到这次会出现这么大规模的传播。

勒索软件追踪者:这不是我第一次看到比特币勒索

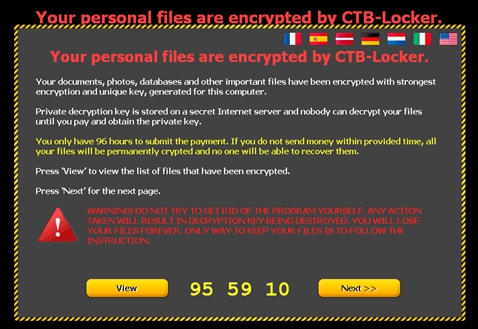

勒索追杀者 唐平第一次实战勒索病毒是在2014年夏天,现在上网搜索,还能看到一个名为CTB-Locker的勒索病毒曾经猛烈攻击互联网的战争场面:“可怕”“病毒”攻击”是当时常见的关键词。 但如果曾经“凶猛”的CTB-Locker遇上现在的WannaCry,那就真的是小巫见大巫了。

2014年,唐萍在NGO组织为一位女性朋友支付比特币。 尽管当时病毒来自电子邮件,但支付比特币仍然是一种有效的方法。

所有的勒索软件看起来都一样,先绑架你的文件; 第二,留言索取比特币。 对于病毒制造者来说,绑架用户文件的成本太低了。 非政府组织的朋友因为需要这些文件而不得不付款,而黑客要了一个比特币,价值约 500 美元。

唐平试图与黑客对话。 在暗网上,黑客和现在的客服一样,打开了一个“人道主义”的对话窗口。 进入sdsdasdwanadnhbfhbagwag.onion这样的暗网页面后,唐平找到了对话框。 大多数暗网地址都是由乱码加上后缀洋葱组成的。

通过Tor浏览器进入后,一般每个中毒者都会有一个ID或者一个特殊的Token,这实际上意味着中毒者有一个个人网页,和客服聊天就像在菜市场砍价一样简单。

“多少?” “我可以打折吗?” 虽然没有议价能力,但还是需要还价。

交易成功后,当时还值得信赖的黑客给了一个软件和一个私钥,可以用来恢复你的文件。

唐平早年从事互联网安全行业。 在此之前,他在广州一家小型互联网安全公司工作。 他从2013年春天开始接触比特币,并长期持有。 渐渐地,他放弃了原来的兼职工作,全身心投入到“勒索追击者”的工作中。 他有一个同名的个人网站,实时更新勒索病毒的最新信息。

他现在平时的主要业务就是帮助一些愿意付费的客户解决被病毒感染的问题。 不管是付比特币,还是他自己解决,反正对方付钱,他负责救灾。 来找他的人往往包括一些IT从业者和杀毒软件代理。

唐平一直按照比特币市场价+20%的服务费进行操作,逐渐发现这是一门赚钱的生意。

2015年,唐平有400多个币,那时候接触比特币的人还不多。 按照当时存入的硬币数量,唐平的收入似乎非常可观。 这两年,他觉得自己什么都忙不过来,心里很着急。

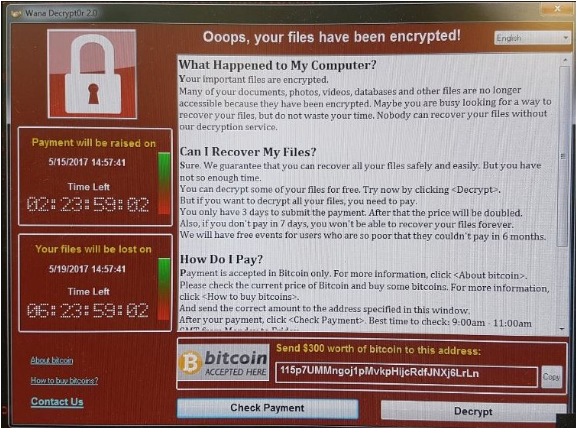

2017年5月12日,病毒爆发,业内人士唐平认为这并不意外。 当晚,有学生私信给他,要2000元解决论文问题。 唐萍远程操作着自己的电脑。 然后唐平就看到了后来在各大媒体上流传的勒索图片。

半个小时后,第二个人再次找上门来。 唐萍最近一直在赣州生活,很久没有关注病毒了。 他跑到微博上搜索关键词wanna decryptor(劫持病毒解密器),寻找黑客的蛛丝马迹,后来发现微博上已经有不少人发布了被劫持的信息。

在关键的劫持地图上,唐平找到了最关键的信息。 右下角黑客留下的收件地址,大部分与向他求助的同学的收件地址一模一样。 根据比特币的特点,如果同一个支付地址被不同的绑架者使用,接收方无法确定是哪台电脑支付了这笔款项。

尽管唐平第一时间在知乎上发了一条消息,但还是有不少人被忽悠了。 近年来,比特币大行其道,很多人都掌握了比特币支付的方式。 中间有人走了过来,第一句话就是,“我刚刚付了款,接下来怎么办?”

唐平只能苦笑。

截至2017年5月16日,有媒体披露,全球共有136人支付了价值3.6万美元的赎金。 “我个人感觉,是大佬们玩腻了的工具……让我弟弟去做破坏级,根本没有经济作用,”唐平不明白高风险和高风险的逻辑。低回报。

要知道从2016年底到现在,一个叫wallet的勒索病毒在不到半年的时间里就勒索了1万多枚比特币,比特币的价格现在已经逼近1万元的高位。 闷声发大财。

▋经验与总结

回顾整个抗击勒索病毒的过程,大家都有话要说。 唐平认为,这可能只是最常见的勒索病毒; 但也有从业者认为,这在职业生涯中是难得一见的。

360的赵金龙在接受采访时表示,现在只想休息。 不过,“按照这个规模和受影响的人群,很多人在职业生涯中可能不会遇到这样的二次病毒”,因此值得团队反思。

没有组织为如此大型的活动做好充分准备。 每个人都冲到场上,考虑到队伍的厚度、执行力、速度。

赵金龙感到遗憾的是,微软在3月份发布补丁时,以及4月份Shadow发布NSA漏洞工具后,都没有督促全社会更加认真地进行补丁修复。 当时有同事讨论,如果用蠕虫来敲诈,效果将是前所未有的。

没想到同事的话这么快就应验了。

这是腾讯团队最遗憾的地方。 这场病毒狙击战不是盲打,它是一种可以预见的病毒传播模式,如果大家在三月份的初选中多关注一下就好了。 然而,人类总是健忘的,发生如此严重的事件,需要进行网络安全教育。

同样做安全防护的创业公司漏洞盒子员工加巴告诉界面新闻,在病毒爆发的第二天,很多媒体或微博对此事的报道都是错误的。 在一定程度上加剧了局势。 用户恐慌。

Vulnerability Box还在持续推出更新包,开始跟进WannaCry蠕虫的变种样本。

赵金龙能记得的蠕虫编号是微软在2006年和2007年发布的06040、06035、08067号,它们的作用和今天的蠕虫差不多,只不过当年天真无邪的日子里没有勒索病毒。 近两年勒索病毒大行其道,今天第一个蠕虫加勒索病毒的编号是17010,距离上次编号已经过去了将近十年。

上周,谷歌安全团队刚刚发布了微软内部杀毒程序的一个漏洞,针对的是Win7之后的系统。 在安全周刊上,标题将这个新漏洞描述为“最糟糕”。 用户在浏览网页时,很可能会受到攻击者携带的恶意代码的影响。 但鲜有媒体关注。

这场病毒反攻何时结束? 在360给出的官方简讯中,用“黑色星期一失约”这样乐观的标题来形容我们在与勒索病毒的斗争中取得阶段性胜利。 周一受感染组织的增长速度明显低于前两天。 慢的。

或许是外界对病毒的误解和妖魔化。 “只要按照正确的操作手册去执行,还是一件合理、科学的事情,影响不是不可控的,只是大多数人看到了完全懵了。”赵金龙强调,这种将来会出现蠕虫。 概率还是有的,不过到时候我们应该会有更强大的队伍去对付他们。

· 结尾 ·